「NATとNAPTの違いがあいまい」「ポート開放って結局何?」

そんな状態でルータやファイアウォールの設定を見るのがつらくなってきた、

初級ネットワークエンジニア向けの記事です。

NAT(NAT / NAPT / PAT / IPマスカレード)は、現場だと

「社内端末がインターネットへ出るための“出口の翻訳”」として、ほぼ毎日出てきます。

ただ、名前が似ていて混乱しやすいので、この記事では

実務で使う呼び方(1対1 NAT / NAPT=1対多)を軸に整理します。

- なぜNATが必要なのか(IPv4枯渇とアドレスの使い分け)

- グローバルIPとプライベートIPの役割の違い

- 用語整理:NAT / NAPT / PAT / IPマスカレード(現場用まとめ)

- NAT(1対1 NAT):固定のIP変換(サーバ公開でよく使う)

- NAPT(1対多):IP+ポート番号を使って“共有”する変換

- NAPTで「戻り通信」が成立する仕組み(変換テーブルが本体)

- Inside Local / Inside Global(考え方だけ押さえる)

- NAPTはセキュリティ機能ではない(副次効果はある)

- ポート開放(静的NAPT)とFW/ACLの関係

- 初心者が混乱しやすいポイント(現場あるある)

- traceroute / ping / ポート番号とのつながり

- まとめ(現場での覚え方)

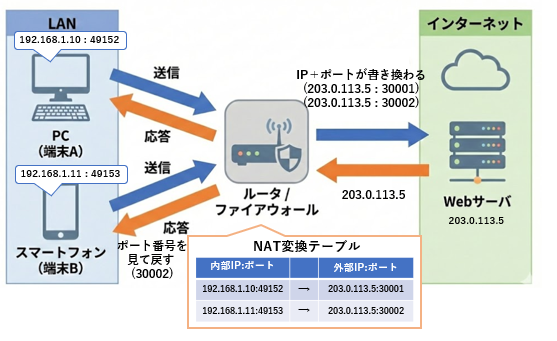

なぜNATが必要なのか(IPv4枯渇とアドレスの使い分け)

IPv4のグローバルIPアドレスは数に限りがあります。

社内PCやスマホ、サーバー、プリンタ…をすべてグローバルIPで持つのは現実的ではありません。

そこで多くの組織では、

- 社内(LAN):プライベートIPアドレスを使う(自由に使える)

- 社外(インターネット側):グローバルIPアドレスを使う(世界で一意)

という分担にして、境界(ルータ/FW)で 変換(Translation) を行います。

これが NAT 系の役割です。

図1 NATのイメージ(LAN=プライベートIPの世界、WAN=グローバルIPの世界)

グローバルIPとプライベートIPの役割の違い

グローバルIPアドレス

- インターネット上で到達可能なアドレス

- 世界で一意(重複不可)

- 例:Webサーバ公開、ISP回線のWAN側IPなど

プライベートIPアドレス

- 組織内で自由に使えるアドレス(インターネットではルーティングされない)

- 代表例:10.0.0.0/8、172.16.0.0/12、192.168.0.0/16

- 例:社内端末、社内サーバー、プリンタなど

ポイント

プライベートIPのままでは、インターネットに出ても通信が戻ってきません。

だから境界で「翻訳(NAT)」します。

用語整理:NAT / NAPT / PAT / IPマスカレード(現場用まとめ)

まずここを一本化します。

- NAT:アドレス変換の総称(広い意味)

- 1対1 NAT(静的NAT):

プライベートIP 1つ ⇔ グローバルIP 1つ - NAPT(1対多):

複数のプライベートIP ⇒ 1つ(または少数)のグローバルIP

※このとき ポート番号も変換 - PAT:NAPTとほぼ同義で使われることが多い(Vendor差あり)

- IPマスカレード:NAPTの別名として使われることが多い(特にLinux系)

実務目線の覚え方

- 1対1 NAT:サーバ公開などで使う「固定の変換」

- NAPT(1対多):端末が外に出る「共有の変換(出口NAT)」

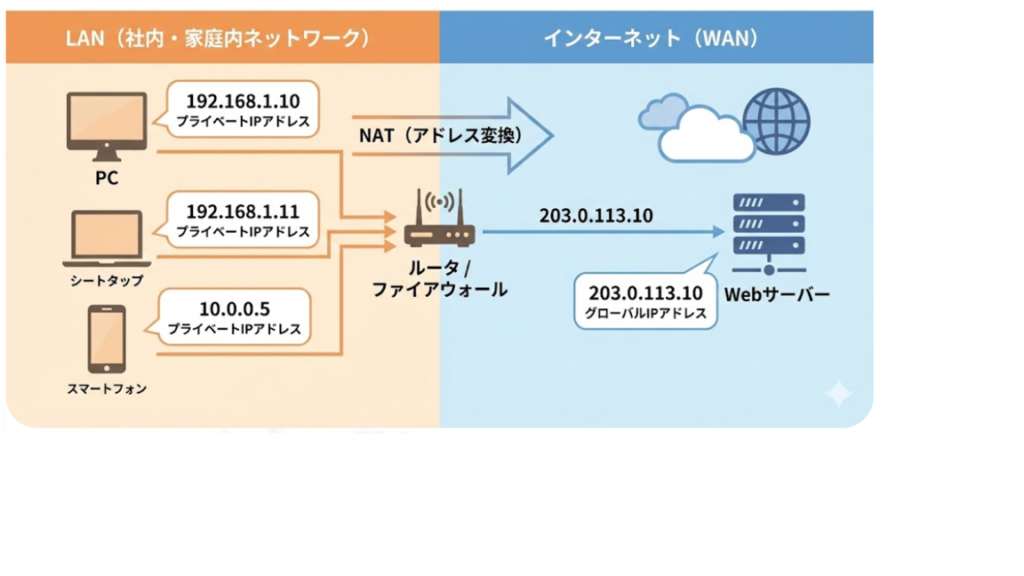

NAT(1対1 NAT):固定のIP変換(サーバ公開でよく使う)

何をする?

内部ホスト(例:社内サーバ)に対して、

外向けの 固定グローバルIP を割り当てます。

例(概念)

- Inside:192.168.10.10(社内サーバ)

- Outside:203.0.113.10(公開用グローバルIP) ※外の人からはこのIPで認識されている

- 変換:192.168.10.10 ⇔ 203.0.113.10

図2 1対1NATのイメージ(1台の内部サーバに1つのグローバルIPが直結して見える)

実務での注意

NAT設定だけでは通信は成立しないことが多く、

FWポリシー/ACL/ルーティング/戻り経路がそろって初めて使えます。

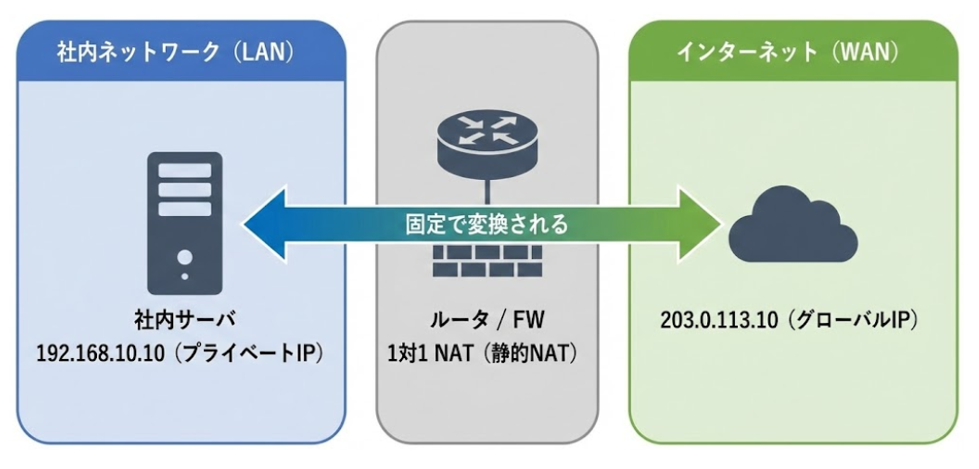

NAPT(1対多):IP+ポート番号を使って“共有”する変換

NAPTの要点

NAPTは、IPアドレスだけでなく ポート番号も書き換える ことで、

複数端末の通信を1つのグローバルIPに収容します。

例(概念)

- 端末A:192.168.1.10:49152

- 端末B:192.168.1.11:49153

- 変換後:203.0.113.5:xxxxx

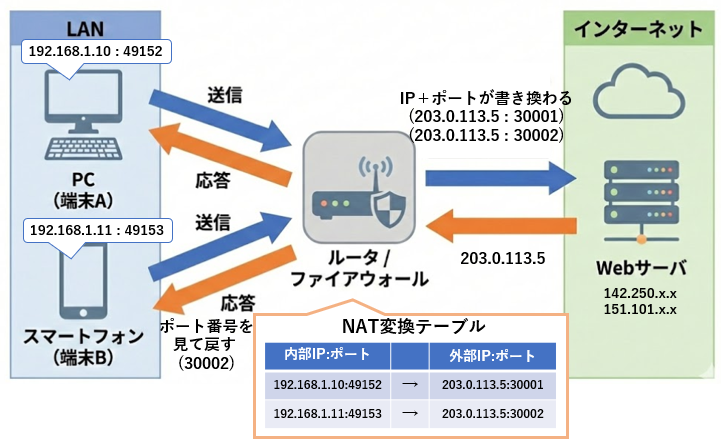

NAPTで「戻り通信」が成立する仕組み(変換テーブルが本体)

NAPTの本体は NAT変換テーブル(状態管理) です。

| Inside(変換前) | Outside(変換後) | 宛先例 |

|---|---|---|

| 192.168.1.10:49152 | 203.0.113.5:30001 | 142.250.x.x:443 |

| 192.168.1.11:49153 | 203.0.113.5:30002 | 151.101.x.x:443 |

戻りの通信が 203.0.113.5:30001 宛に来たら、

表を参照して 192.168.1.10:49152 に戻します。

「ポート番号+変換テーブルで戻す」

ここが NAPT の肝です。

図3 NAPTのイメージ(複数端末 → 1つのグローバルIP、ポート番号で仕分け)

Inside Local / Inside Global(考え方だけ押さえる)

- Inside Local:内部端末が内部で使うIP

- Inside Global:内部端末が外部に見せるIP

内部端末は外へ出るとき、別の名札(Inside Global)を付けて出ていきます。

NAPTはセキュリティ機能ではない(副次効果はある)

NAPTは アドレス変換の仕組み であり、

セキュリティそのものは FWポリシー/ACL/IDS/IPS が担います。

外部から直接入りにくくなるのは 副次効果 として理解しましょう。

ポート開放(静的NAPT)とFW/ACLの関係

家庭用ルータの「ポート開放」は、実務では

静的NAPT(ポートフォワード) と呼びます。

例

- 外部:203.0.113.5:443

- 内部:192.168.1.100:443

NAPT設定だけでなく、FW許可・サービス起動・戻り経路も必須です。

初心者が混乱しやすいポイント(現場あるある)

戻り通信の誤解

- 内側から出た通信 → 変換テーブルで戻る

- 外から新規に始まる通信 → 静的設定や許可が必要

「NATしてるのに通らない」

DNS/ルーティング/FW/NAT条件/セッション状態の順で切り分けます。

traceroute / ping / ポート番号とのつながり

- ping:ICMPでも状態管理され、戻りが成立

- traceroute:Inside Global が見えるため、

誰の通信か追うには NATテーブル参照が必要 - NAPT調査:

「このグローバルIP:ポートは、どの内部端末か?」が重要

まとめ(現場での覚え方)

- NATは変換の総称

- 1対1 NAT:固定の名札(サーバ公開)

- NAPT(1対多):ポート番号+変換テーブルで共有

- 戻り通信は変換テーブルが成立させている

- NAPTはセキュリティ機能ではない

- ポート開放=静的NAPT+FW許可

NAT/NAPTで詰まったら、

「変換テーブルが作られているか?」

まずそこを思い出すと、トラブルシュートの勝率が上がります。